Część 3: „Ciszej nad tą klawiaturą”.

W poprzednich dwóch częściach podjęta została próba usystematyzowania terminologii związanej z operacjami w cyberprzestrzeni i pobieżnego opisania niektórych operacji w cyberprzestrzeni towarzyszących konwencjonalnym działaniom w ramach wojny na Ukrainie. Czas na finał, czyli o przyczynach ciszy towarzyszącej tym operacjom.

Fakt poszukiwania ofensywnych zdolności cybernetycznych przez wiele państw nie jest tajemnicą. Wzmacnianie potencjału cyfrowego sił zbrojnych to trend, który możemy zaobserwować w przypadku największych i najbardziej zaawansowanych armii na świecie. Stany Zjednoczone powołały do życia Cyber Command, powstałe z połączenia dwóch dotychczasowych instytucji, Joint Task Force – Global Network Operations (odpowiedzialnego za bezpieczeństwo funkcjonowania systemów informacyjnych Departamentu Obrony USA) oraz Joint Functional Component Command – Network Warfare (odpowiedzialnego za operacje sieciowe). Poza USA, również szereg innych państw skoncentrowało wojskowe cyber-zdolności pod jednolitym dowództwem. Wśród nich wyróżnić możemy na przykład Izrael, Chiny, czy Koreę Południową.

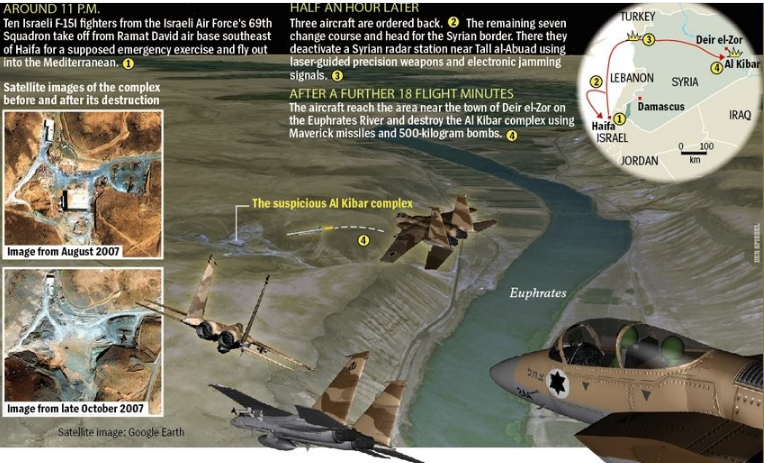

Dość szeroko znana jest izraelska jednostka 8200. Po kilku latach od incydentu z użyciem Stuxnet przeciwko irańskim zakładom wzbogacania uranu w Natanz wyciekły informacje potwierdzające zaangażowanie izraelskich służb specjalnych w tę operację. Ale jeszcze ciekawsza chyba była operacja „Orchard” zwana również „Out of the box”. Ten drugi kryptonim wydaje się szczególnie adekwatny, jeśli wziąć pod uwagę wykorzystanie przez Izrael połączenia operacji w cyberprzestrzeni, która miała odkryć podatność w modułach IFF stosowanych w używanych przez Syrię rosyjskich systemów obrony przeciwlotniczej i doprowadzić do zaprojektowania oraz „wpuszczenia” do sieci stosownego exploita, z użyciem środków tzw, ataku elektronicznego do aktywowania owego exploita.

W kwietniu 2017 r. Niemcy zdecydowali o utworzeniu specjalnej formacji skupiającej wojskowe zdolności do prowadzenia działań w obszarze cyberprzestrzeni, czyli Dowództwa Obszaru (Przestrzeni) Cybernetyczno – Informacyjnego (Kommando Cyber- und Informazionsraum – KdoCIR), które uzyskało pełną gotowość operacyjną w eszłym roku. Formacja skupia obszary podległe Dowództwu Rozpoznania Strategicznego (zajmującego się walką radioelektroniczną i operacjami w cyberprzestrzeni) oraz Dowództwu Technologii Informacyjnej Bundeswehry (odpowiedzialnego za utrzymanie infrastruktury teleinformatycznej i obronę sieciową). – Konsolidacja służy uporządkowaniu systemu dowodzenia i kierowania jednostkami prowadzącymi cyberoperacje. Takie rozwiązanie pozwala również na wyeliminowanie wewnętrznej konkurencji między instytucjami odpowiedzialnymi za prowadzenie operacji sieciowych.

Odpowiednie instytucje utworzone zostały również w strukturach sił zbrojnych Francji i Holandii i oba te państwa mniej lub bardziej otwarcie przyznają się do tworzenia (posiadania?) zdolności do prowadzenia ofensywnych operacji w cyberprzestrzeni, choć Francja upubliczniła jedynie fragmenty swojej doktryny operacji w cyberprzestrzeni.

Dość otwarcie o rozwijaniu ofensywnych zdolności mówi Wielka Brytania (ale generalnie podejście UK do transparentności pozytywnie zaskakuje), publikując całkowicie jawną doktrynę Działań Cybernetycznych i Elektromagnetycznych, w której czytami między innymi:

„Synchronizacja i koordynacja działań elektromagnetyczncyh i cybernetyczbtcg, zapewnia przewagę operacyjną, umożliwiając w ten sposób swobodę manewru i osiąganie efektów, jednocześnie uniemożliwiając dostęp do i degradując możliwości korzystania ze środowiska elektromagnetycznego i cyberprzestrzeni przez przeciwnika”.

Działania w cyberprzestrzeni i środowisku elektromagnetycznym wg brytyjskiej doktryny opierają się na pięciu filarach: ofensywnym, defensywnym, informacyjnym i wsparcia, co przedstawiono na poniższym diagramie.

Doktryna brytyjska definiuje Ofensywne operacje cybernetyczne jako: działania, które wykorzystują projekcję siły do osiągnięcia celów wojskowych w cyberprzestrzeni lub za jej pośrednictwem. Siłą rzeczy wymagać będa posiadania zdolności do projekcji siły w cyberprzestrzeni i o ile doktryna brytyjska wskazująca na ten wymóg jest całkowicie jawna, o tyle szczegóły dotyczące poszukiwania i rozwoju niezbędnych narzędzi i zdolności nie są dostępne w domenie publicznej.

Doktryna brytyjska definiuje Ofensywne operacje cybernetyczne jako: działania, które wykorzystują projekcję siły do osiągnięcia celów wojskowych w cyberprzestrzeni lub za jej pośrednictwem. Siłą rzeczy wymagać będa posiadania zdolności do projekcji siły w cyberprzestrzeni i o ile doktryna brytyjska wskazująca na ten wymóg jest całkowicie jawna, o tyle szczegóły dotyczące poszukiwania i rozwoju niezbędnych narzędzi i zdolności nie są dostępne w domenie publicznej.

Jak na tym tle wypada Polska? Postulat powołania w Polsce „cyber armii” pojawił się już w „Doktrynie cyberbezpieczeństwa RP”, opublikowanej w styczniu 2015 r. przez Biuro Bezpieczeństwa Narodowego. Wskazywano tam, że polska armia powinna dysponować nie tylko zdolnościami do cyberobrony, ale także do działań ofensywnych, w tym współpracy z sojusznikami w ramach „cyberwojny”.

W projektowanym na lata 2017-2022 Planie Modernizacji Technicznej (PMT) Sił Zbrojnych przewidywało się, że zarówno w latach 2017-2019, jak i w całym pięcioletnim okresie objętym PMT, na rozwój zdolności do operacji w cyberprzestrzeni polskie wojsko przeznaczy 1% całości środków PMT, czyli łącznie około 1 mld PLN. Nominalnie kwota ta wygląda imponująco, choć nieco błędnie w zestawieniu ze środkami przeznaczonymi na inne programy priorytetowe, jak np. modernizację obrony powietrznej w latach 2017-2019 przeznaczyć miano 14% wartości PMT, a w całym pięcioletnim okresie – 24%, a na rozwój wojsk pancernych i zmechanizowanych, odpowiednio 20% i 14%.

Ale już w 2013 r. Narodowe Centrum Badań i Rozwoju ogłosiło konkurs na „Opracowanie oprogramowania i sprzętu do prowadzenia walki informacyjnej […]” w tym „[przejmowania] kontroli nad urządzeniami sieciowymi […] oraz [dezintegracji] węzłów łączności poprzez celową zmianę ich parametrów pracy lub dezaktywację wybranych funkcji.” Dalej czytamy, że „warunkiem przejęcia elementów sieciowych przeciwnika jest zainstalowanie w nich w sposób jawny lub skryty oprogramowania (malware) i sprzętu elektronicznego […]”, przewidywano także „[…] tworzenie własnych botnetów wojskowych […]”. Obecnie wpis ten ma już wartość najwyżej archiwalną, dlatego publikuję jego fragmenty, ale w mojej ocenie w chwili zamieszczenia ogłoszenia o tym konkursie w 2013 r. posunięto się o krok za daleko w kwestii jawności badań nad tworzeniem zdolności do działań w cyberprzestrzeni. Podobne ogłoszenia o konkursach pojawiały się również w późniejszym czasie, ale nie zamierzam ich przytaczać ze zrozumiałych względów.

I tu dochodzimy do sedna problemu, czyli czemu warto zachować ciszę. Otóż w mojej ocenie opublikowanie w domenie publicznej tak szczegółowych informacji o tzw. TTPs (Tactics, Techniques and Procedures) operacji w cyberprzestrzeni dramatycznie zmniejsza potencjalną przewagę nad przeciwnikiem, wynikającą z posiadania takich zdolności. Ujawnia się dane może niezbyt szczegółowe, ale dla osoby zorientowanej w temacie wystarczające do nakreślenia zarysu koncepcji użycia ofensywnego narzędzia „cyberoperacji”, wektorów ataku, a tym samym ułatwia analizę pod kątem możliwości zapobiegania lub przeciwdziałania użyciu takiego narzędzia.

O ile pewne informacje na temat modus operandi izraelskich służb/sił zbrojnych w zakresie operacji w cyberprzestrzeni faktycznie pojawiały się w domenie publicznej, o tyle zwróćmy uwagę, iż odbywało sie to zawsze post factum i to zazwyczaj po wielu miesiącach intensywnej pracy dziennikarzy śledczych/specjalistów od informatyki śledczej. Podobnie w przypadku opublikowania informacji o APT1 (powiązanej z chińską jednostką 61398), wspomnianą w poprzedniej części Cozy Bear (aka APT 29 czy „The Dukes”), czy powiązaną z irańskim Krpusem Strażników Rewolucji grupą APT34 (AKA OilRig/COBALT GYPSY/IRN2/HELIX KITTEN).

Poza wspomnianymi powyżej konkursami ogłaszanymi przez NCBiR trudno znaleść w domenie publicznej informacje o tym, jakiego rodzaju ofensywnych zdolności do prowadzenia operacji w cyberprzestrzeni poszukują państwa otwarcie przyznające się do poszukiwania lub posiadania takich zdolności (państwa, które się do tego nie przyznają, tym bardziej nie ogłaszają tego publicznie, co nie powinno dziwić). Owszem, pojawiały się publikacje dot. pozyskiwania przez niektóre państwa określonych narzędzi (np. FinFinisher czy RCS), ale zazwyczaj było to wynikiem przypadkowych przecieków, bądź – jak w przypadku listy nabywców RCS (Remote Control System) włoskiej spółki The Hacking Team, twórcy narzędzi hakerskich sprzedawanych rządowym agencjom i służbom specjalnym, sami padli ofiarą hakerów. prawa „Pegasusa” izraelskiej NSO Group jest chyba wystarczająco dobrze nagłośniona, żeby nie trzeba było jej tu opisywać.

Dlaczego tzw. „cyber-capable nations” nie „chwalą się”” posiadanymi zdolnościami? Kwestia ta częściowo poruszona została w poprzedniej części wpisu. Tworzenie ofensywnych zdolności do cziałań w cyberprzestrzenii to proces nierzadko kosztowny, a prawie zawsze czaso- i pracochłonny. Takie zaawansowane narzędzia mogą, niestety, być jednorazowego użytku, ponieważ jeśli kod złośliwego oprogramowania (malicious software – MALWARE) nie ulegnie autodestrukcji (dzięki zaimplementowaniu w MALWARE części kodu wymazującej je z zaatakowanego systemu po dostarczeniu tzw. payload), strona zaatakowana będzie mogła przeanalizować kod, poddać go tzw. inżynierii wstecznej, zbadać wektory ataku i odpowiednio zabezpieczyć swoje systemy przed możliwością ponownego zaatakowania tym konkretnym MALWARE.

Po drugie, jak w przypadku konkursu NCBiR, szczegółowe wyspecyfikowanie założeń projektu w domenie publicznej umożliwi (przynajmniej częściowo) zabezpieczenie się przed użyciem takich narzędzi nawet bez posiadania dostępu do ich kodu źródłowego, gdyż dla specjalistów sprecyzowanie wektorów ataku sieciowego w oparciu o planowane cele i metody nie powinno nastręczać problemów.

Po trzecie, pojawiają się kwestie natury politycznej, jak w przypadku tzw. mechanizmu SCEPVA (Sovereign Cyber Effects Provided Voluntarily by Allies), czyli suwerennych efektów cybernetycznych udostępnianych dobrowolnie przez Sojuszników.

Dowódcy szczebla operacyjnego, którzy normalnie „rządzą” procesem targetingu i decydują, jakiego efektu użyć do oddziaływania na dacy cel, nie będą mogli zlecić żadnemu państwu zadania zapewnienia efektu „cybernetycznego”. W przeciwieństwie do „konwencjonalnych” środków i zdolności, efekty „cybernetyczne” nie będą w dyspozycji dowódcy szczebla operacyjnego, w odróżnieniu od innych środków i zdolności, które po przekazaniu uprawnień przejdą odpowiednią relację dowodzenia i kierowania dowódcy sojuszniczego. I nawet jeśli efekt zostanie dostarczony na żądanie dowódcy szczebla operacyjnego, państwo dostarczający ów efekt zrobi to na zasadzie „Powiem, co mogę zrobić, ale nie powiem jak jak”. Takie jest znaczenie słowa „suwerenne” w konstrukcie SCEPVA.

Może też zabraknąć państwa chętnego do dostarczenia takiego efektu, nawet gdyby istniały państwa sojusznicze posiadające stosowne zdolności. Z kilku powodów, np. chęci zachowania pewnych zdolności na własny użytek, dla porażenia celów o znaczeniu strategicznym w ściśle narodowym ujęciu .Takie jest znaczenie słowa „dobrowolnie” w konstrukcie SCEPVA.

Wreszcie, co nie mniej ważne, nadal należy ustalić, kto ponosiłby odpowiedzialność za potencjalnie niezgodne z prawem międzynarodowym wykorzystanie takich efektów cybernetycznych. Na przykład, jeśli w wyniku zastosowania SCEPVA wystąpią nadmierne niezamierzone straty, stanowiące tym samym naruszenie zasady proporcjonalności zgodnie z MPHKZ, to który kraj poniesie za to odpowiedzialność? Czy państwo dobrowolnie udostępniające efekt cybernetyczny? Albo państwo pochodzenia dowódcy szczebla operacyjnego żądający takiego efektu? A może państwo wysyłające oficera sztabowego proponującego użycie SCEPVA przeciwko temu konkretnemu celowi w trakcie procesu nominacji/zatwierdzenia celu?

Jak widać, jest wiele czynników, które przemawiają za zachowywaniem w tajemnicy nie tylko faktycznych posiadanych zdolności do działań w cyberprzestrzeni, ale też skutków ich ewentualnego użycia. JEdnym z nich jest również koncepcja „cyberodstraszania”” (cyber deterrence), które będzie skuteczne tylko jeśli (potencjalny) przeciwnik nie jest w stanie rozpoznać (w znaczeniu wywiadu/rekonensansu) naszych zdolności, a co za tym idzie próbować stworzyć skuteczne środki przeciwdziałania czy cyberobrony.

W przypadku wojny rosyjsko-ukraińskiej, strona ukraińska utrzymuje (słusznie) w tajemnicy prowadzone przez siebie operacje w cyberprzestrzeni, może poza tymi najbardziej oczywistymi i prostymi, w wyniku których umożliwia się np. doxing rosyjskich żołnierzy czy też tymi, które dla swej skuteczności wymagają powszechnego dostępu, jak ma to miejsce w przypadku aplikacji do przekazywania taktycznych danych wywiadowczych czy informowania o przelotach wystrzelonych przez stronę rosyjską pocisków. W tym drugim przypadku szczególnie ważne są względy OPSEC (Operational Security), tak aby w telefonie użytkownika nie pozostały ślady cyfrowe umożliwiające w razie schwytania stronie rosyjskiej zidentyfikowania użytkowników aplikacji, algorytmów szyfrujących itp., nie wspominając o potencjalnie inkryminujących użytkownika danych umożliwiających oskarżenie go o szpiegostwo.

Względy OPSEC przemawiają też za nieujawnianiem przez żadną ze stron konfliktu tych najistotniejszych, ofensywnych zdolności do działań w cyberprzestrzeni. Jak wspomniano w poprzedniej części, niektóre z najbardziej zaawansowanych narzędzi będą tak naprawdę jednorazowego użytku, a ich przedwczesne ujawnienie może całkowicie podważyć ich przydatność czy też zminimalizować efekty ich użycia, jeśli przeciwnik zdąży choćby częściowo usunąć podatności czy przygotować środki defensywne.

Ukraina ma też ważne powody polityczne, by chronić tajemnice prowadzonych przez siebie operacji w cyberprzestrzeni. Skoro wiadomo już, że nie tylko w domenach fizycznych Ukraina korzysta ze wsparcia zachodu, a pojęcie „kwalifikowanej neutralności” zaczyna wchodzić do prawniczego żargonu (choć taka jest ta kwalifikowana neutralność, jak chińska demokracja), ale póki co tylko USA otwarcie przyznały się do prowadzenia operacji w cyberprzestrzeni na korzyść Ukrainy, w interesie Ukrainy nie leży ujawnienie jakie inne państwa i w jaki sposób wspierają ukraińskie operacje w cyberprzestrzeni. Wspomniany kilka akapitów wyżej aspekt odpowiedzialności prawnomiędzynarodowej jest jednym z czynników, dla których z politycznego punktu widzenia ujawnienie wsparcia może być niewskazane.

Co do strony rosyjskiej, pomijając oczywiście aspekt zewnętrznego wsparcia ze strony innych państw (raczej takowego Rosja w operacjach w cyberprzestrzeni nie otrzymuje), wszystkie pozostałe powody zachowania ciszy w kwestii działań w cyberprzestrzeni mają zastosowanie i do niej. Z potencjalnym dodatkiem jednego: być może rosyjskie zdolności w tym zakresie po prostu nie spełniły pokładanych w nich nadziei, zwłaszcza wobec szerokiego użycia „nieusieciowionego” uzbrojenia przez Ukrainę. Może kiedyś się dowiemy…